Los ataques de ransomware de la última década han transformado significativamente la forma en que las organizaciones abordan la ciberseguridad. Se han aprendido lecciones, pero la pregunta clave sigue siendo: ¿estamos mejorando nuestra preparación para el futuro? La necesidad de medidas proactivas y preparación es más crucial que nunca.

A medida que el mundo que nos rodea se vuelve inevitablemente dominado por lo digital y nos adentramos en un universo dependiente de internet, la urgencia de que nuestras vidas y finanzas queden expuestas y en peligro aumenta exponencialmente. El impacto de los ciberataques exitosos, en particular los de ransomware, se está disparando. Estos ataques no solo son cada vez más comunes y frecuentes, sino que también evolucionan a un ritmo alarmante, en gran medida gracias al auge de las criptomonedas. Han pasado de ser una simple molestia a una amenaza global multimillonaria que ataca las vulnerabilidades de las personas en diversas empresas, sectores y gobiernos. Y lo que es peor, no hay señales de que vayan a disminuir, al menos no en el futuro cercano.

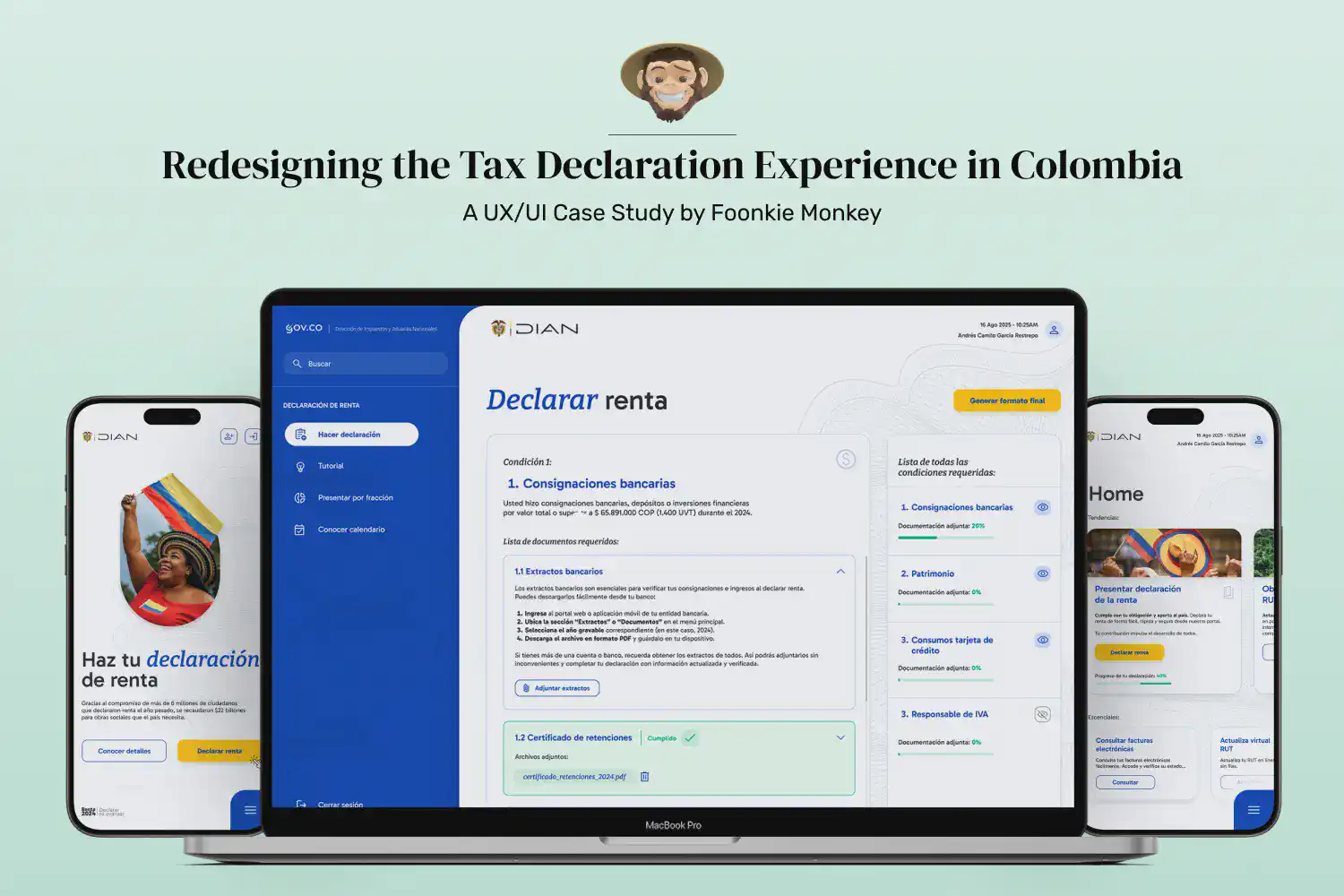

Los ataques de ransomware son cada vez más eficientes y de mayor escala, con técnicas cada vez más sofisticadas y un sigilo asombroso. Los ciberdelincuentes siguen causando estragos en el mundo digital, y la escala de sus operaciones no tiene precedentes. Por ello, como desarrolladores experimentados de aplicaciones móviles y software, en Foonkie Monkey quisimos analizar el ransomware como amenaza y analizar las lecciones clave que aprendimos de algunos de los ataques de ransomware más significativos de la década de 2020.

¿Qué es el ransomware?

El ransomware es un tipo de software malicioso creado para cifrar y bloquear los archivos, datos y el acceso general a la computadora o servidor de la víctima, dejándolo inutilizable hasta que se pague un rescate, a menudo en criptomonedas. Los ataques de ransomware suelen ocurrir mediante correos electrónicos de phishing o enlaces maliciosos para engañar a la víctima y hacer que descargue o abra archivos que finalmente infectan el dispositivo o sistema del usuario. Los archivos suelen cifrarse mediante algoritmos complejos y aparece un mensaje en la pantalla de bloqueo con el rescate a cambio de la clave de descifrado.

Existen diferentes tipos de ransomware: algunos cifran archivos y datos, otros bloquean el acceso de los usuarios a sus dispositivos cifrando los archivos, otros combinan el cifrado con la amenaza de fuga de datos confidenciales, y otros, como el ransomware como servicio (RaaS), incluso venden o alquilan su software a otros ciberdelincuentes, dividiendo las ganancias. La realidad es que los ataques de ransomware son cada vez más frecuentes a medida que avanza la tecnología. De hecho, su incidencia ha aumentado un 13 % en los últimos cinco años, con un coste medio de 1,85 millones de dólares por incidente. Esto hace que sea crucial que todos, especialmente los desarrolladores de aplicaciones, comprendan que la lucha contra el ransomware es una batalla continua que requiere formación y aprendizaje continuos para anticiparse a estas amenazas.

Tres de los ataques de ransomware más destacados de esta década: lecciones de aprendizaje

WannaCry (2017)

WannaCry, un ataque mundial de ransomware que comenzó en mayo de 2017, se expandió rápidamente hasta convertirse en uno de los ciberataques más extendidos y devastadores de la historia. Se dirigía a usuarios con ordenadores Windows, cifrando sus archivos y exigiendo el pago de un rescate en criptomonedas, generalmente Bitcoin, para descifrarlos. El ataque se extendió globalmente utilizando EternalBlue, un exploit basado en una vulnerabilidad de Windows creada por la NSA. Supuestamente, la NSA no reveló esta vulnerabilidad a Microsoft hasta que sus sistemas fueron vulnerados, y EternalBlue fue robado y subastado públicamente por un grupo de hackers llamado Shadow Brokers. Microsoft lanzó un parche para Windows para solucionar este problema, pero poco después, un gusano llamado WannaCry utilizó EternalBlue para hackear ordenadores que no recibieron la actualización de seguridad.

El coste económico de este ataque fue considerable, afectando a más de 200.000 ordenadores en 156 países. Los costos del rescate, que oscilaban entre 300 y 1500 dólares por computadora, ascendieron a más de 4000 millones de dólares. Entre las víctimas más destacadas se encontraban el Servicio Nacional de Salud (NHS) del Reino Unido, FedEx, Nissan y Renault.

Lecciones aprendidas

1. Desarrollo e instalación de parches. Los desarrolladores deben priorizar la seguridad y realizar pruebas exhaustivas para detectar y abordar las vulnerabilidades de sus productos de software.

2. Educar a los usuarios. Las organizaciones y los usuarios deben estar informados sobre los parches de software para que comprendan que instalarlos y aplicar las actualizaciones de seguridad con prontitud es fundamental para protegerse contra las vulnerabilidades conocidas.

3. Dejar de depender del código heredado. El uso de bases de código obsoletas que no admiten actualizaciones aumenta drásticamente la incidencia de vulnerabilidades.

4. Facilitar la seguridad proactiva. Implementar métodos de autenticación de firewall robustos, implementar prácticas de respaldo y protección de endpoints, y enfatizar la capacitación de los empleados puede ayudar a prevenir futuros ataques.

Oleoducto Colonial (2021)

Joe Biden consideró el ataque al Oleoducto Colonial una amenaza para la seguridad nacional, y con razón. Ocurrió en mayo de 2021 y fue, sin duda, uno de los incidentes de ransomware más dañinos en la historia de Estados Unidos, afectando los suministros de combustible en la Costa Este. Colonial Pipeline, responsable del suministro y transporte de combustible, diésel y combustible para calefacción a toda la región noreste, sufrió un ataque informático por parte del grupo de ransomware DarkSide, que cifró datos clave y exigió un rescate de 4,4 millones de dólares en bitcoin. DarkSide accedió al sistema de Colonial Pipeline mediante una contraseña comprometida, utilizada en una cuenta VPN en desuso sin métodos de autenticación robustos. La empresa pagó el rescate rápidamente y recuperó sus datos sin causar una interrupción generalizada del suministro de combustible en la Costa Este.

Lecciones aprendidas

1. Implementar mecanismos de autenticación robustos. Este ataque puso de manifiesto que las credenciales de inicio de sesión débiles o comprometidas son un punto de entrada común para los atacantes. Es necesario concienciar a los empleados y otras partes interesadas sobre la importancia de las credenciales seguras.

2. La infraestructura crítica requiere especial atención. Debido a su impacto económico, los sistemas de infraestructura crítica, como la atención médica y la banca, suelen ser atractivos para los atacantes. Por lo tanto, las aplicaciones y el software diseñados para su uso en estos escenarios requieren medidas de seguridad especiales.

3. Segmentación TI-TO. El incidente del Oleoducto Colonial es un claro recordatorio de la necesidad de la segmentación TI-TO. Cuando sus sistemas de TI fueron atacados, la empresa tuvo que desconectar su tecnología operativa (TO), lo que interrumpió el suministro de combustible y energía. Debemos ser conscientes de estos riesgos y estar preparados para implementar una mejor segmentación para evitar que las amenazas se propaguen entre los sistemas.

Ataque al gobierno de Costa Rica (2022)

En abril de 2022, Costa Rica sufrió lo que se denominó una “emergencia nacional” cuando el grupo de ransomware Conti atacó la infraestructura nacional y paralizó servicios gubernamentales clave mediante el acceso no autorizado a las credenciales de inicio de sesión en un dispositivo. El objetivo inicial del grupo fue el Ministerio de Hacienda, cuyo servicio de impuestos digitales y control aduanero se paralizó, lo que provocó caos, retrasos en las operaciones de importación y exportación y pérdidas millonarias. El grupo exigió un rescate de 10 millones de dólares en criptomonedas, una exigencia que el gobierno rechazó. Esta negativa, si bien provocó nuevos ataques a varios ministerios y la filtración de más de 600 GB de datos, también demostró el compromiso del gobierno de no negociar con delincuentes.

Lecciones aprendidas

1. La infraestructura crítica requiere una atención especial. Como hemos destacado, los sistemas de infraestructura crítica no solo son atractivos para los atacantes, sino que su potencial impacto económico es significativo. Por lo tanto, siempre es necesario prestar especial atención a estos sistemas y contar con sólidas medidas de seguridad.

2. Planes de respuesta a incidentes. La experiencia del gobierno costarricense subraya la necesidad de contar con planes sólidos de respuesta y recuperación ante incidentes. En cualquier escenario, es fundamental estar preparado y actuar con rapidez para mitigar el impacto de los ciberataques.

Conclusión

Dado que el ransomware sigue representando una amenaza significativa, las lecciones aprendidas de los principales ataques de esta década resaltan la urgente necesidad de medidas proactivas de ciberseguridad. Los desarrolladores de aplicaciones, las organizaciones y las partes interesadas deben adoptar estrategias de defensa multicapa, que incluyan sistemas de respaldo robustos, actualizaciones periódicas de software, capacitación de usuarios y empleados, y planificación de respuesta ante incidentes. Pero lo más importante es que, al aprender de incidentes pasados y adoptar un enfoque progresista, podemos reducir colectivamente los riesgos que plantea el ransomware y construir un ecosistema digital más resiliente para el futuro. Es fundamental responder a las amenazas actuales y anticiparse y prepararse para las futuras.

Con más de una década de experiencia en el desarrollo de aplicaciones y la creación de productos de software de alta seguridad, en Foonkie Monkey comprendemos la importancia de mantener los sistemas de TI seguros, independientemente de su tamaño o alcance. Si tienes alguna pregunta sobre ransomware o deseas colaborar con nosotros, ¡no dudes en contactarnos!